Im

Manchmal ist es aber wünschenswert, diese über die Benutzerkennungen zu vollziehen. Das macht dann ein RADIUS-Server, unter Windows wird er Netzwerkrichtlinienserver (NPS) genannt.

Voraussetzungen:

- RADIUS-fähiger WLAN Access Point (WPA-802.1x)

- Installierte Windows-Zertifizierungsstelle (CA)

1 NPS (Netzwerkrichtlinienserver)

Die Installation ist denkbar einfach.

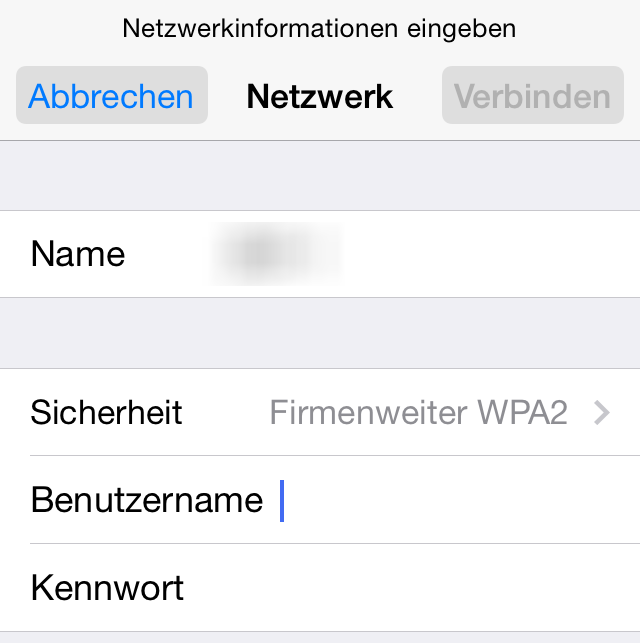

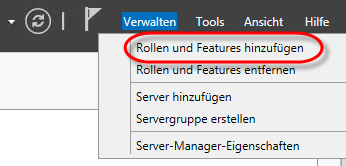

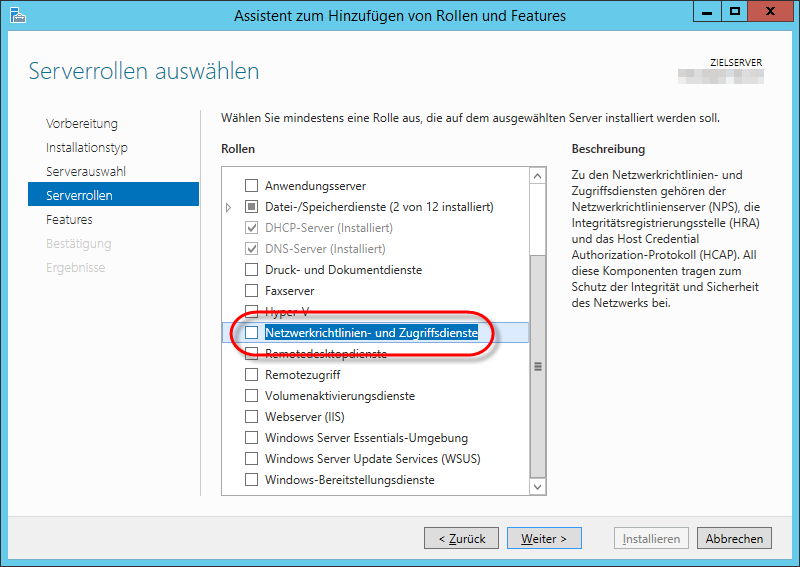

Im Server-Manager oben im Menüpunt "Verwalten" die Option "Rollen und Features hinzufügen" wählen.

Im Assistenten dann die Netzwerkrichtlinen- und Zugriffsdienste aktivieren:

Bei den Features genügt es, den Netzwerkrichtlinienserver auszuwählen.

Die Installation fertigstellen.

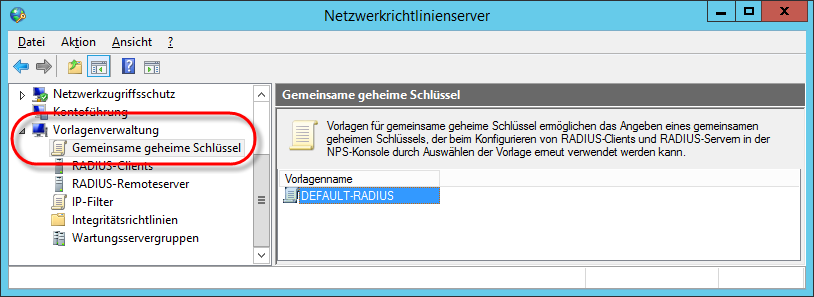

1.1 Geheimen Schlüssel festlegen (optional)

Wenn Sie mehrere Access-Points haben, ist es bequem, einen gemeinsamen Geheimen Schlüssel für die Kommunikation zwischen den APs und dem RADIUS-Server festzulegen. Der Schlüssel kann auch für jeden AP separat festgelegt werden.

Erstellen Sie hier ein möglichst kryptisches und langes Schlüsselwort, idealerweise aus Zufallszeichen.

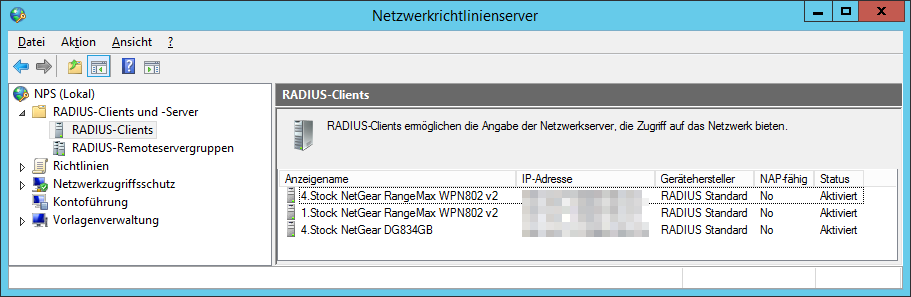

1.2 RADIUS-Clients definieren

Die WLAN-Access-Points werden RADIUS-Clients genannt.

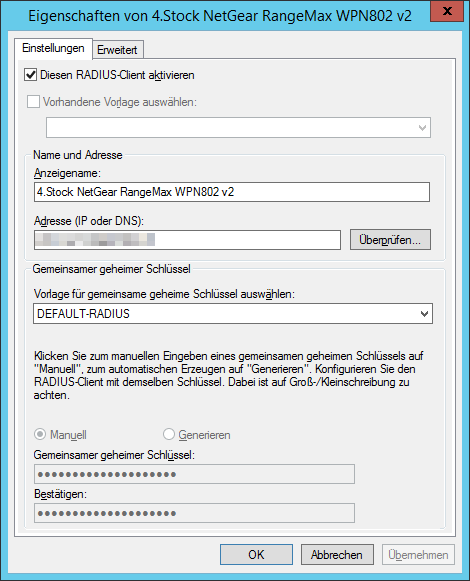

Im nächsten Schritt definieren Sie den oder die Access-Points:

Der Anzeigename kann frei vergeben werden. Er wird unter 1.3.2 nochmal relevant!

Im gezeigten Detailbild ist zu sehen, dass für den geheimen Schlüssel auf die Vorlage aus Schritt 1.1 zurückgegriffen wird.

1.3 Richtlinien festlegen

Im nächsten Schritt werden die Richtlinen definiert

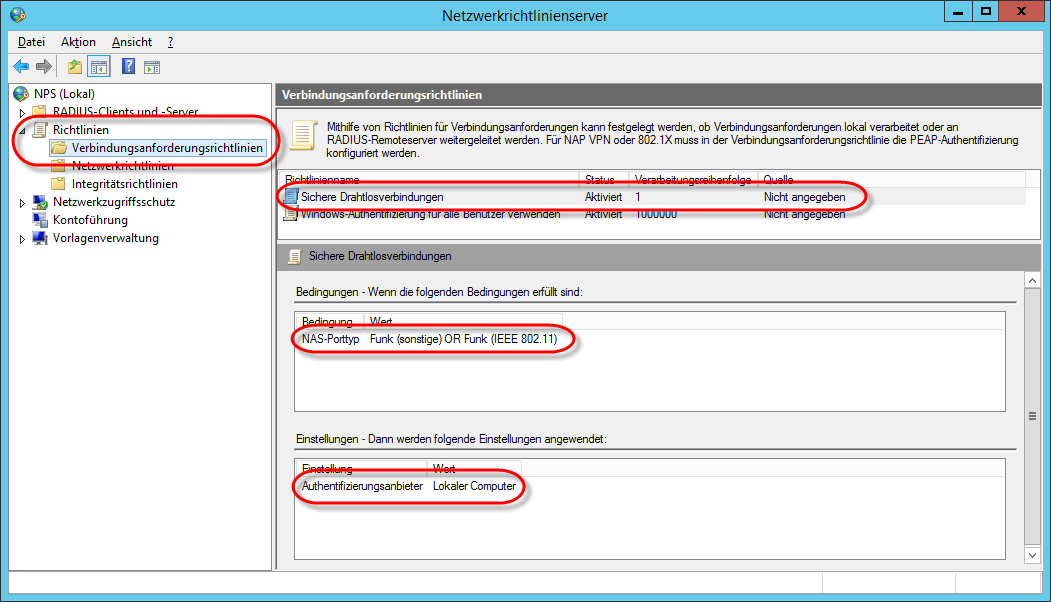

1.3.1 Verbindungsanforderungsrichtlinien

Hier wird eigentlich nur bestimmt. dass der Client über Funk kommen darf.

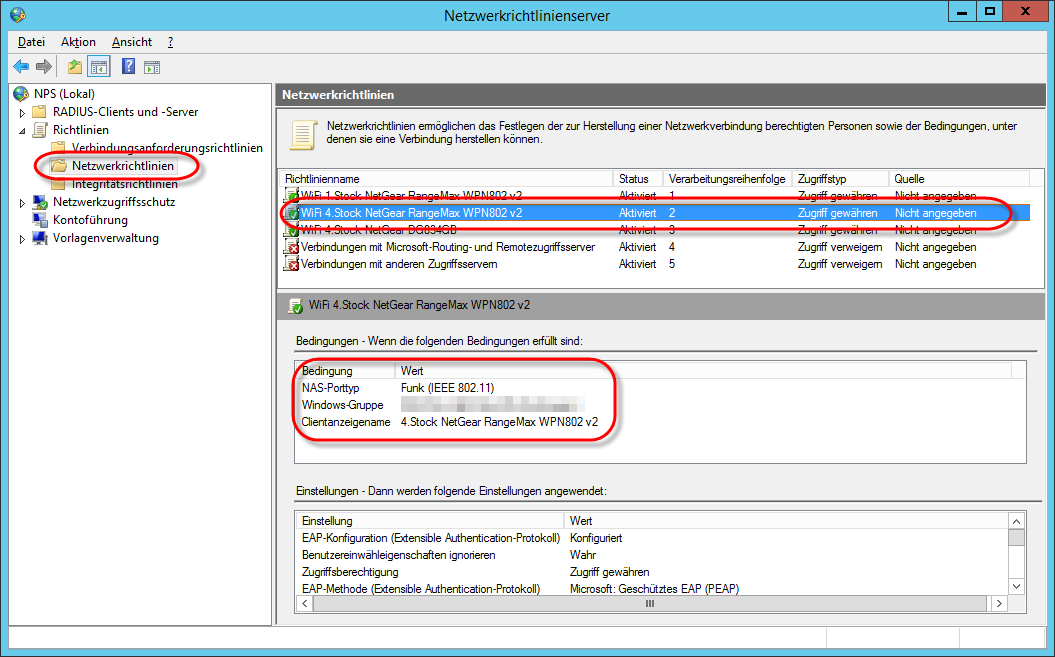

1.3.2 Netzwerkrichtlinen

Nun geht es ans Detail. In unserem Fall wurde für jeden der drei Access-Points eine Regel erstellt, die drei Kriterien enthält (alle dieser Bedingungen müssen erfüllt sein, damit die Regel greift):

- Das Endgerät muss über WLAN kommen

- Der User muss Mitglied in einer bestimmten Windows-Sicherheitsgruppe sein

- Er muss den Weg über einen definierten Access-Point nehmen (dies ist der Clientanzeigename, der in Abs.1.2 definiert wurde)

Auf diese Art und Weise kann sehr genau über die Gruppenmitgliedschaft geregelt werden welcher User auf welchen Access-Point zugreifen darf.

2 Zertifizierungsstelle

Da der RADIUS-Server mit dem Domain-Controller kommunizieren muss, um die Gültigkeit der Benutzer/Passwörter zu prüfen muss für den RADIUS-Server ein Zertifikat angelegt werden.

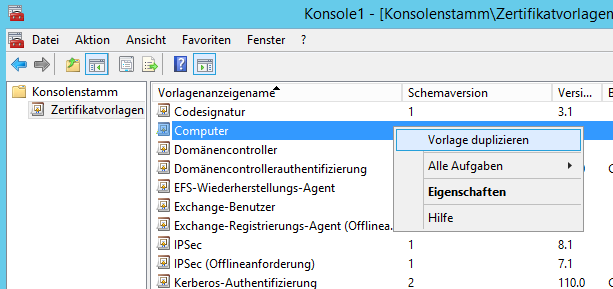

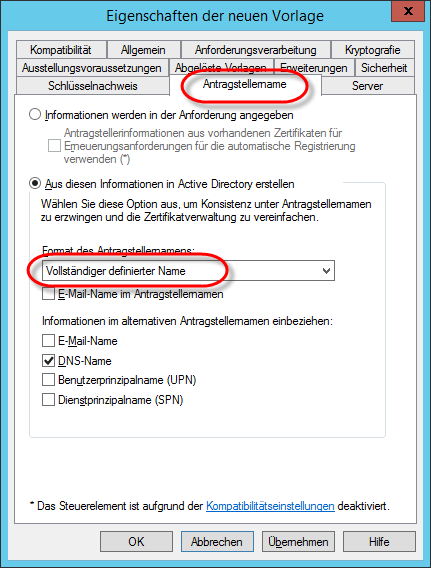

2.1 Neue Zertifikatsvorlage erstellen

Dazu wird zunächst am Zertifizierungsserver eine neue Zertifikatsvorlage generiert, die dann zum Einsatz kommt.

Am einfachsten dupliziert man in der MMC für die Zertifikatvorlagen die bestehende "Computer"-Vorlage:

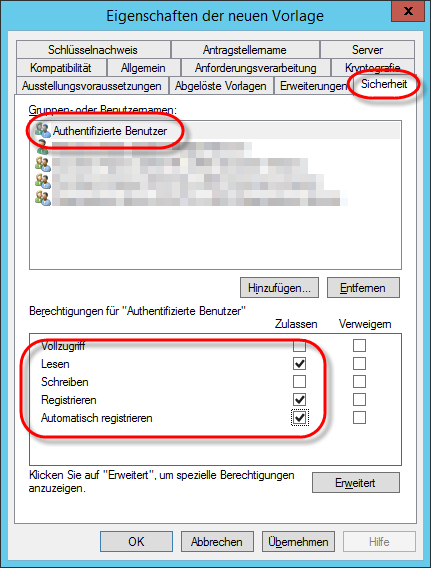

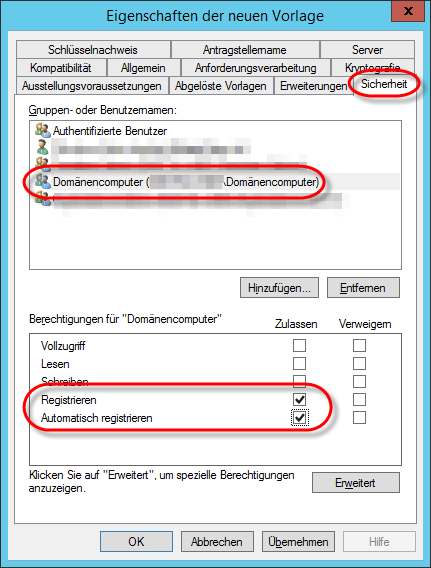

und modifiziert die folgenden Einstellungen:

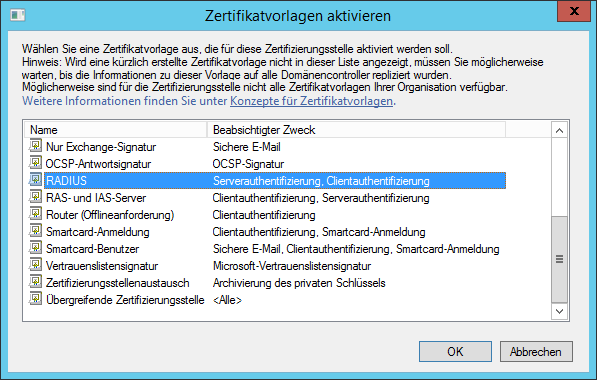

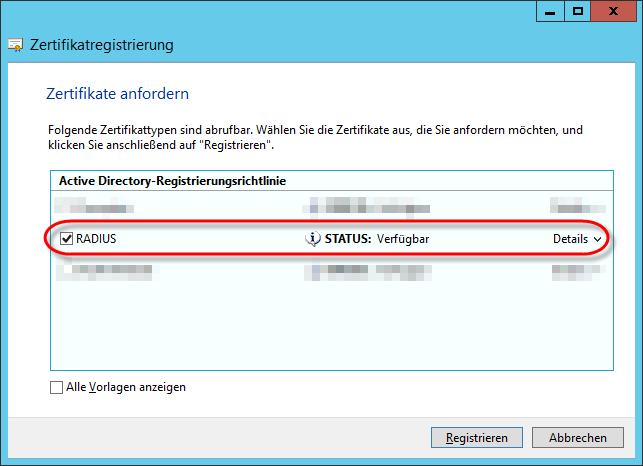

Zuletzt sollten Sie noch unter der Registerkarte "Allgemein" einen sprechenden Name vergeben (in unserem Fall "RADIUS").

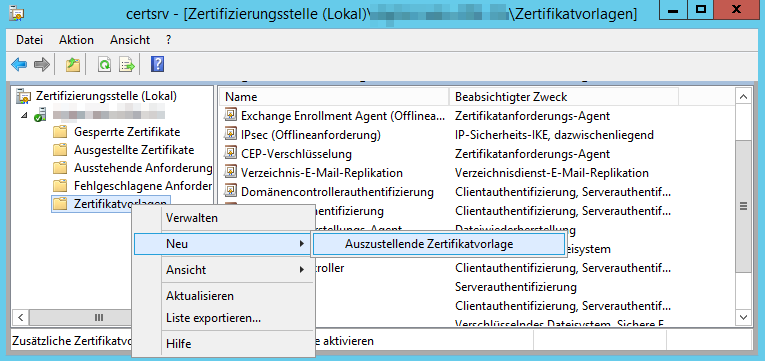

Nun kann man in der MMC der Zertifizierungsstelle die Zertifikatsvorlage ausstellen und aktivieren:

3 NPS Neues Zertifikat anfordern

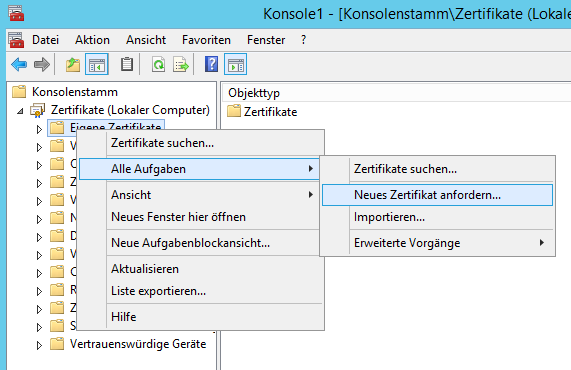

Am RADIUS-Server selbst wird dann das Zertifikat angefordert:

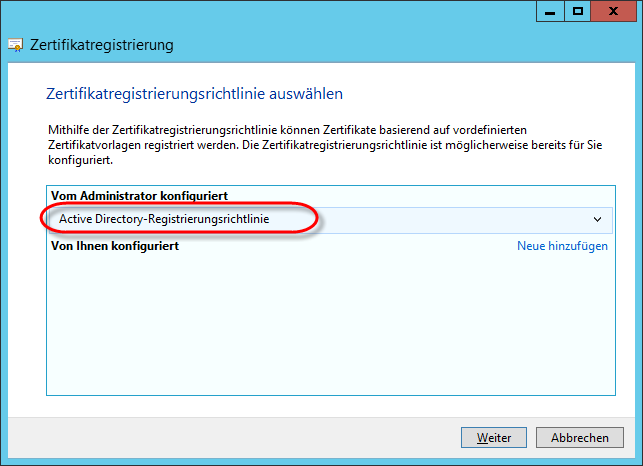

Im ersten Schritt die Zertifizierungsstelle auswählen:

4 WLAN Access Points konfigurieren

Dies soll am Beispiel von zwei Herstellern (NETGEAR und TP-LINK) gezeigt werden.

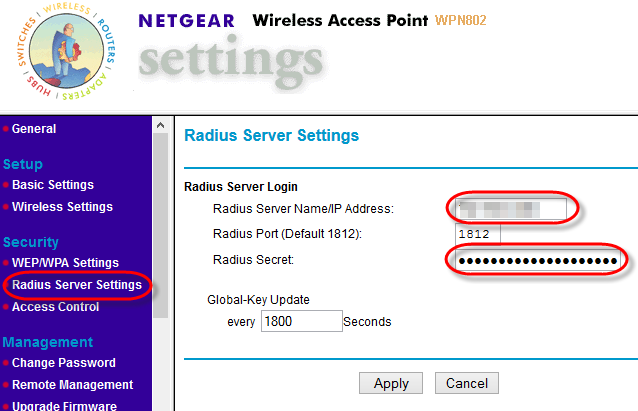

4a NetGear

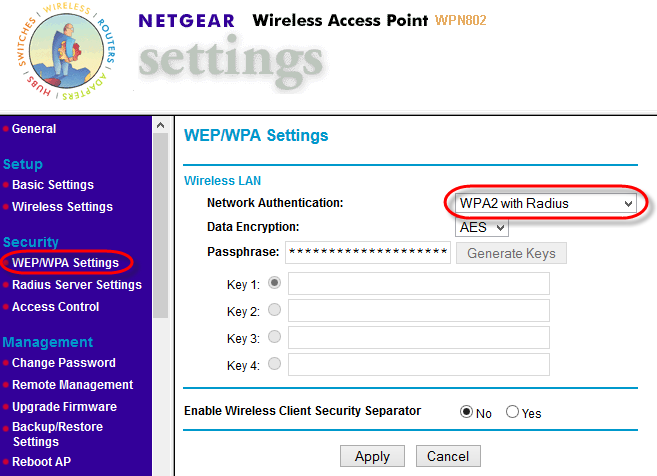

4a.1 WPA-Settings

Stellen Sie die WEP/WPA-Settings auf "RADIUS" oder "WPA-802.1x"

4a.2 RADIUS-Settings

Und spezifizieren Sie die Adresse des RADIUS-Servers und den geheimen Schlüssel, den Sie unter 1.1 oder 1.2 festgelegt haben.

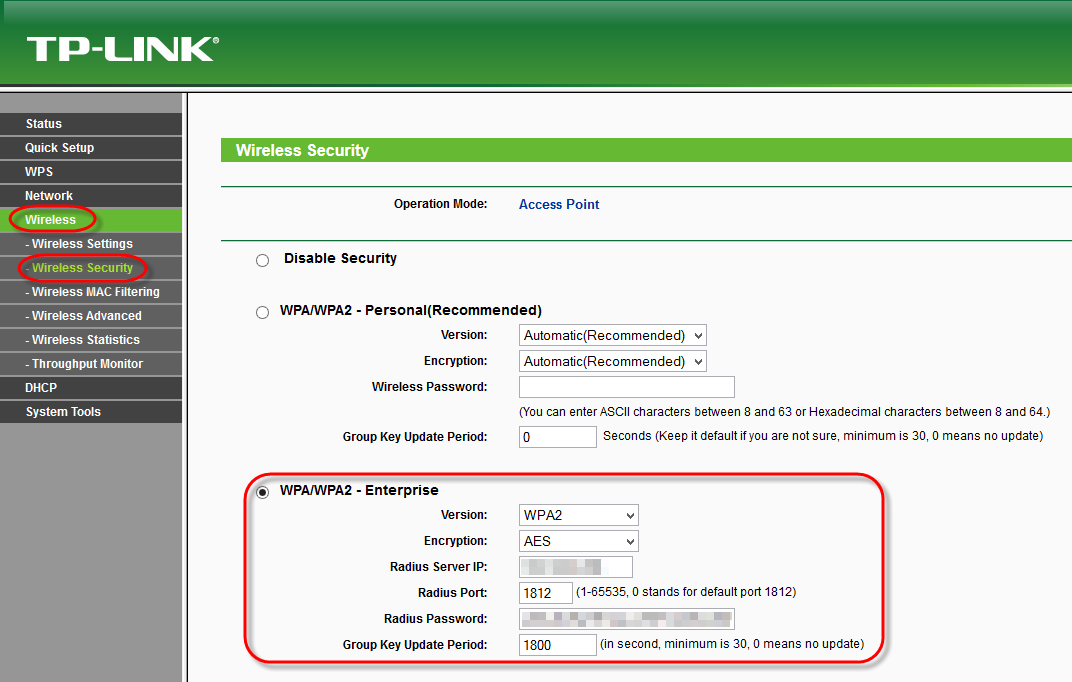

4b TP-Link

4b Wireless-Security

Wählen Sie in der Konfigurationsoberfläche unter Wireless die Wireless-Security und aktivieren Sie WPA/WPA2 Enterprise.

Geben Sie die gewünschte Verschlüsselung und die IP-Adresse des RADIUS-Servers an. Tragen Sie außerdem den geheimen Schlüssel (vgl. Abs. 1.1) ein:

WLAN-Endgeräte verbinden

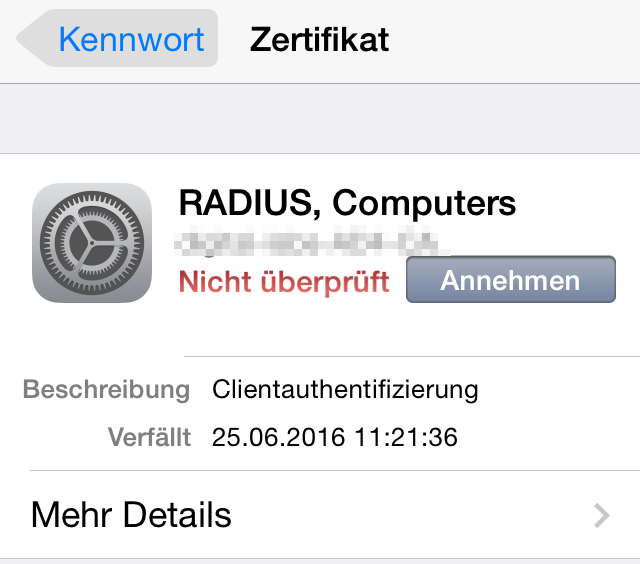

Bei manchen Endgeräten muss das Zertifikat der CA vor dem Verbinden in die Vertrauenswürdigen Stammzertifizierungsstellen importiert werden!

Bei IOS-Geräten genügt ein Akzeptieren des Zertifikats beim ersten Herstellen der Verbindung: